ArcGIS Online ve ArcGIS Enterprise, ArcGIS sisteminin temelini oluşturur ve web tabanlı CBS iş akışlarının omurgasıdır. Her iki ürün de […]

Derin Öğrenme Nedir? Derin öğrenme, örnek verilerden öğrenmek için derin sinir ağlarını kullanan bir makine öğrenme tekniğidir. Tıpkı geleneksel denetimli görüntü […]

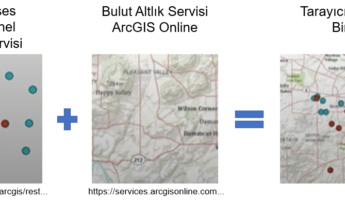

Coğrafi verileri depoladığınız yerel veri tabanında seçeceğiniz bilgileri, internet üzerinden kişi veya topluluklar ile paylaşabildiğiniz ve bunu yüksek güvenlikli, düşük […]

Daha önce yayınladığımız “Nasıl Yapılır: ArcGIS Enterprise Güncellemelerini Yüklenmesi” blog yazımızda ArcGIS Enterprise Güncellemelerini 3 farklı yolla nasıl yükleyebileceğinize değinmiştik. […]

ArcGIS Enterprise Portal bileşeninde kritik bir Sunucu Taraflı İstek Sahteciliği (SSRF) sistem açığı tespit edildi. Bu güvenlik sorunundan ArcGIS Enterprise […]

Esri, ArcGIS Enterprise’ın ArcGIS Server bileşeninde, dağıtıma ağ erişimi bulunan kişiler tarafından belirli işlem adımları gerçekleştirildiğinde Sunucu Taraflı İstek Sahteciliği […]

ArcGIS Pro’nun Image Analyst ek bileşenindeki Full Motion Video (FMV), coğrafi veriler üzerinden video verileriyle birlikte analizler yapmanızı ve FMV […]

Esri; Portal for ArcGIS Security 2019 Update 2 isimli bir güncelleme yayınladı. Bu güvenlik güncellemesi; ArcGIS Enterprise mimarinizdeki Portal for […]

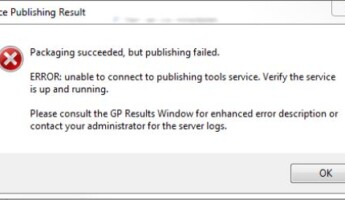

ArcGIS Desktop’ta çalışırken ve bir servis yayınlamak istediğinizde, “Packaging succeeded, but publishing failed” mesajını içeren bir açılır pencere ile karşılaşırsanız; […]

ArcGIS Server yöneticileri, sitelerini izlemek, güvenli hale getirmek, optimize etmek ve sorun gidermek için her zaman daha iyi araçlar ararlar. […]

Esri; ArcGIS Platformu’nu inşa ederken bir yandan da güçlü bir güvenlik altyapısı sağlayarak, kullanıcılarının en son güvenlik protokollerini kullanmaları konusunda kararlı […]

ArcGIS Online güvenliğini geliştirmenin bir parçası olarak, Esri; ArcGIS Online hizmetleri için TLS 1.2 bağlantısını zorunlu kılmak için bir güncelleme […]