Bu blog yazısında; ArcGIS Maps SDK for JavaScript yeteneklerinden Weather Widget kullanarak sahne üzerinde tıklanan noktanın hava durumu bilgisini, OpenWeather […]

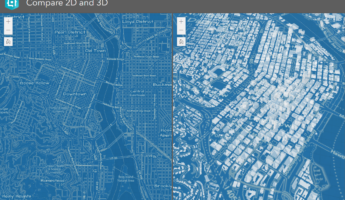

ArcGIS Online ve ArcGIS Enterprise, ArcGIS sisteminin temelini oluşturur ve web tabanlı CBS iş akışlarının omurgasıdır. Her iki ürün de […]

ArcGIS Enterprise’ın uzun vadeli destek sürümü olan ArcGIS Enterprise 11.1 yayınlandı. ArcGIS Enterprise 11.1, veri yönetimi için yeni yetenekler, uygulamalar […]

ArcGIS Field Maps, ArcGIS Utility Network kullanan ve altyapı hizmeti veren kuruluşları destekleyen birçok özellik içermektedir. Bu özellikler ile sahada […]

Bu blog yazımızda branch versiyon (servis tabanlı) ile çalışılan Utility Network veri seti üzerinde SQL sorgularının nasıl yazılabileceği anlatılacaktır. Bu […]

Akıllı formlar, coğrafi detaylar ve öznitelikler için kendi özel veri giriş formunuzu oluşturmanıza olanak tanır. Akıllı formların sadece ArcGIS Field […]

ArcGIS Field Maps, sahada haritaları kullanırken mobil çalışanların ihtiyaçlarını karşılamak için çeşitli araçlar sunar. ArcGIS Field Maps’in sunduğu yeteneklere göz […]

Birçok farklı sektörde bilgi çıkarmak veya altlık harita olarak görüntülerden yararlanılmaktadır. Ancak, sizin veya kuruluşunuzdaki herhangi birinin görüntülerden yararlanabilmesi için […]

ArcGIS Field Maps, Ekim 2020’de piyasaya sürüldü ve iOS/Android mobil platformlarında ArcGIS Collector, ArcGIS Explorer ve ArcGIS Tracker yeteneklerinin yerini […]

ArcGIS Dashboards’un önemli güncellemelerinden sonra artık ArcGIS Dashboards Classic kullanımdan kaldırılmaya hazırlanıyor. ArcGIS Online kullanıcıları için ArcGIS Dashboards Classic şu […]

ArcGIS Online ve ArcGIS Enterprise’da bulunan ArcGIS Experience Builder’ı kullanarak herhangi bir kod yazmadan hızlı bir şekilde yanıt veren web […]

ArcGIS Field Maps, mobil çalışanların sahada kullandıkları formları özelleştirmek için çeşitli yapılandırma seçenekleri sunmaktadır. İş akışlarınıza bağlı olarak, formlar genellikle […]